360° Security

Wir bieten Dir ein vollständiges Lösungskonzept, um alle wichtigen Aspekte der IT Sicherheit abzudecken.

Für alle Lösungsbausteine gilt:

Für IT im eigenen Haus und für Cloud Umgebungen

Ob Deine IT vor Ort steht, in der Cloud oder gemischt: wir haben für jede Variante die passenden BausteineOrtsunabhängigeit

Starke Sicherheit für das Netzwerk im Firmengebäude, aber viele arbeiten von zu Hause? Unser Konzept integriert bestmöglich flexible Arbeitskonzepte und setzt Richtlinien vor Ort, im Homeoffice und auf Reisen umMonatliche Festpreise statt hoher Projektkosten

Alle Bausteine werden monatlich zu festen Preisen z.B. pro Mitarbeitendem, pro Server oder pro Standort berechnet. Das ermöglicht eine klare Planung der Kosten ohne hohe AnfangsinvestitionenKurze Laufzeiten und flexible Mengenanpassung

Wir möchten Dich nicht durch lange Verträge binden, sondern weil Du von den Leistungen überzeugt bist. Daher sind die Vertragslaufzeiten für alle Komponenten so kurz wie möglich gehalten: meistens nur ein Monat, nie länger als zwölf Monate. Außerdem ermöglichen wir flexible Anpassungen der Stückzahlen, so dass wir zusammen mit Dir wachsen, aber auch schrumpfenEigene Nutzung oder Betreuung durch NETILITY

Du kannst jeden Baustein buchen und in Eigenregie nutzen. Damit erhälst Du die Technologie, benötigst aber eigenes Wissen und die Zeit, Dich auch um die Inhalte von Alarmen und Berichten und die daraus resultierenden Aktionen zu kümmern. Ideal, wenn eine gut funktionierende IT mit genug Ressourcen eine Komponente aus dem Portfolio benötigt.

Oder Du gibst uns den Auftrag, das jeweilige Thema vollständig für Dich zu betreuen. Dann stimmen wir uns mit Dir initial ab, kümmern uns vollständig und halten Dich regelmäßig auf dem Laufenden. Dabei sind wir je nach Absprache entweder für Deine IT ansprechbar, oder auch direkt für alle Gruppen im Unternehmen.

Training & Awareness

Informierte und kompetente Mitarbeitende tragen unmittelbar zur Sicherheit bei.

Wir bieten Onlinetrainings und Awareness Kampagnen, um Dein Team für aktuelle Bedrohungen zu sensibilisieren und sicherheitsbewusstes Verhalten zu fördern.

Immutable Backup

Der Schutz Deiner Daten hat höchste Priorität. Unsere Backuplösungen gewährleisten, dass Deine Daten regelmäßig und zuverlässig gesichert werden. Die gespeicherte Sicherung ist unveränderbar, so dass zum Beispiel Ransomware das Backup nicht verschlüsseln kann.

Eine einheitliche Lösung für physische und virtuelle Server, Endgeräte und Cloudservices wie Microsoft 365 und Google Workspace umfasst alle Daten, dabei findet die Sicherung unabhängig vom Standort eines Systems statt.

So ist Dein Unternehmen im Falle eines Datenverlustes schnell wieder einsatzbereit.

Baseline Policies

Die Grundlage jeder sicheren IT Infrastruktur sind klare und verbindliche Sicherheitsrichtlinien. Organisatorisch, aber auch als technische Umsetzung für die Systeme und Anwendungen.

Wir definieren und implementieren Policies für Windows, Linux und MacOS sowie für zahlreiche Anwendungen und Cloudlösungen, die eine sichere Systemkonfiguration gewährleisten und Deine IT Umgebung standardisieren. Im Anschluss prüfen wir regelmäßig die tatsächliche Konfiguration auf Abweichungen und informieren darüber.

Dabei orientieren wir uns an etablierten Vorlagen wie z.B. denen des Center for Internet Security.

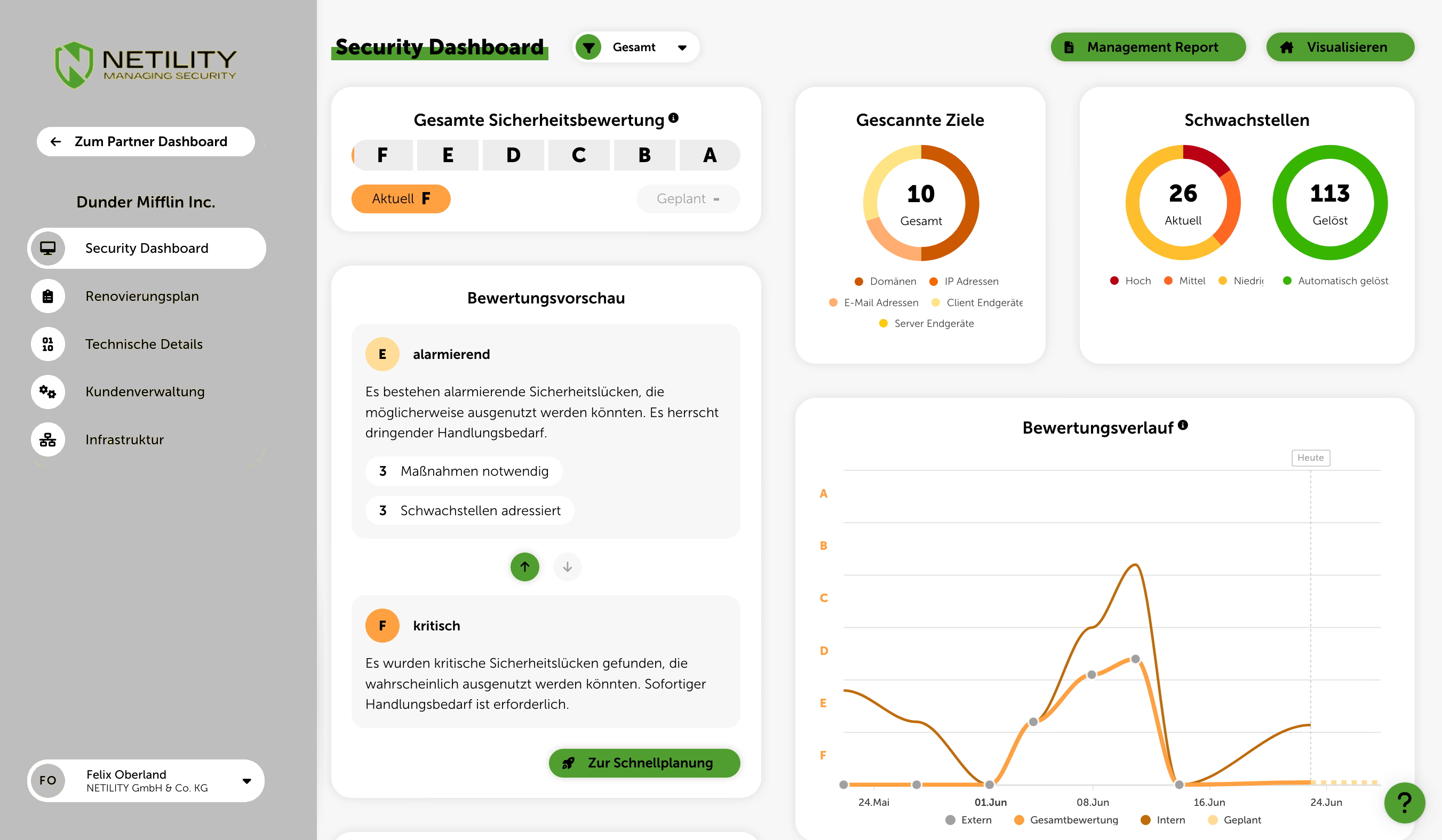

Vulnerability Scan

Sicherheitslücken sind in nahezu allen Produkten enthalten und entstehen im Zuge von Updates auch immer wieder neu. Ignoriert man diese, sind sie ein Einfallstor für Schadcode und können fatale Folgen haben.

Mit unseren regelmäßigen Schwachstellenprüfungen aus Sicht von Innen und von Außen aus dem Internet identifizieren wir Gefahrenquellen in Deinen Systemen. Wir erstellen Rankings, welche Schwachstellen auf Grund ihrer Auswirkung, Angreifbarkeit und Verbreitung zuerst behandelt werden müssen.

Damit helfen wir Dir, das bestehende Risiko einschätzen und die notwendigen Aktionen in die Wege leiten zu können.

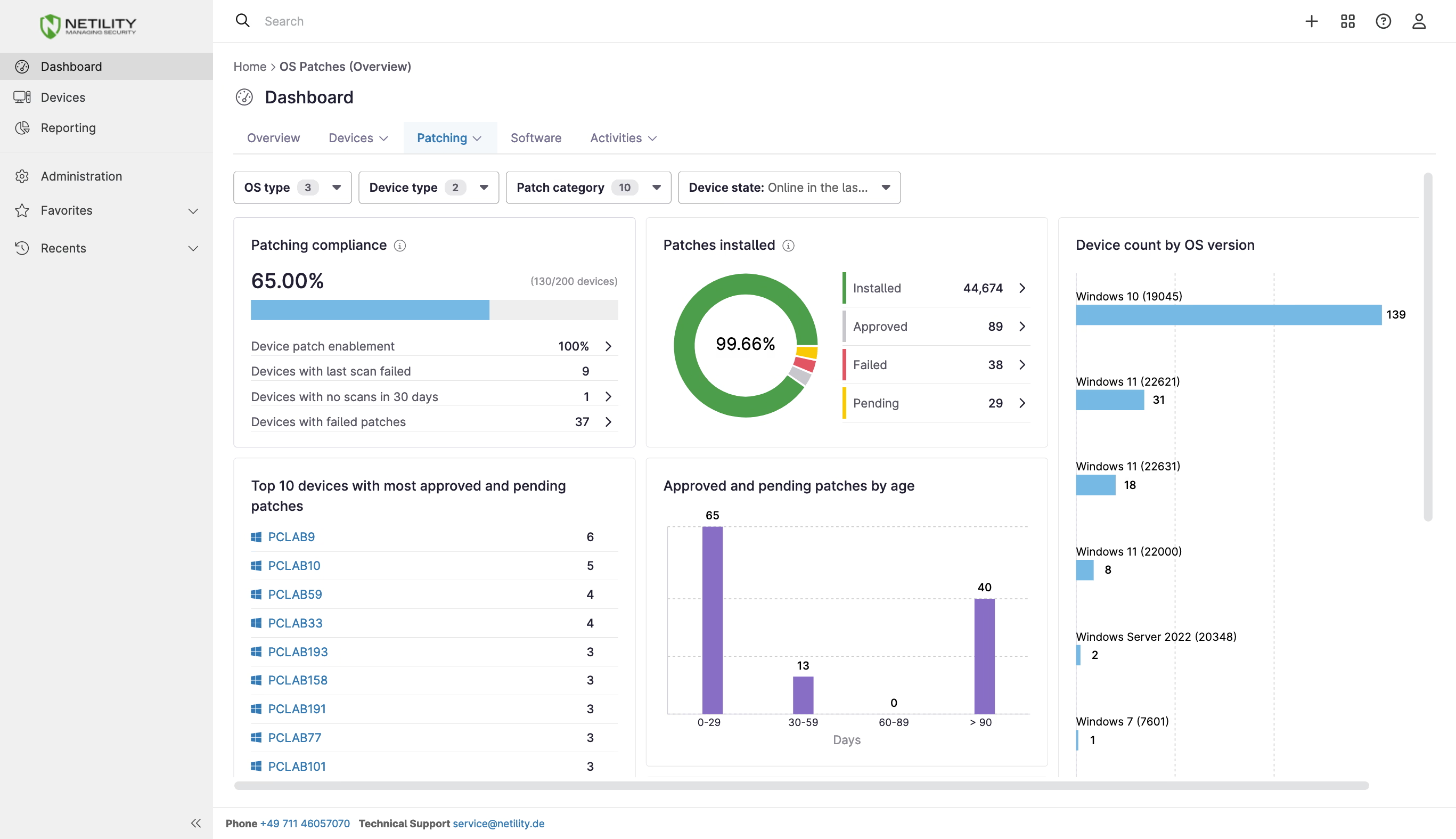

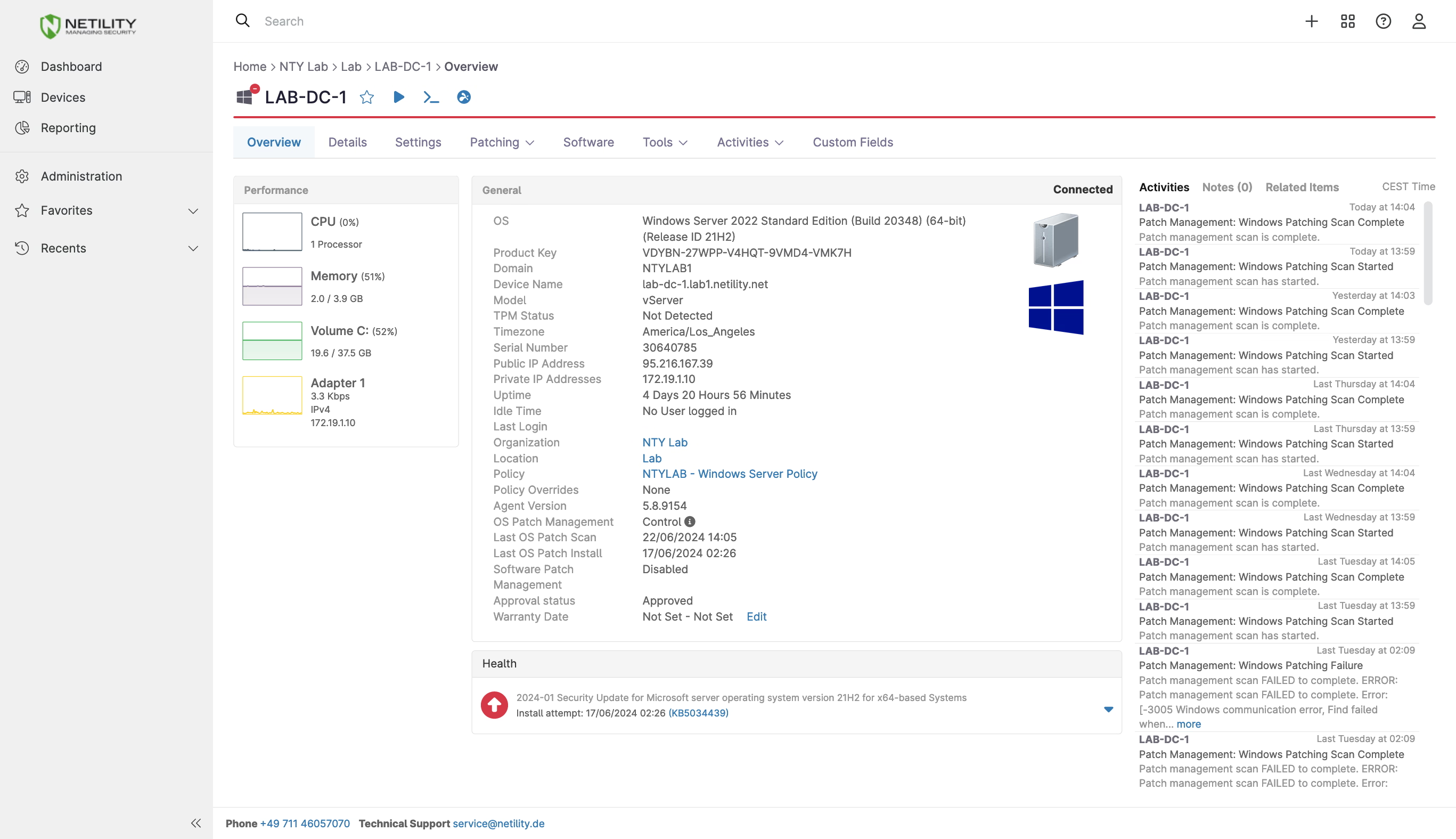

Patchmanagement

Stehen zur Behebung der Schwachstellen oder von Funktionsfehlern in den Produkten Aktualisierungen der Hersteller bereit, können diese mittels automatisiertem Patchmanagement in der Fläche verteilt und installiert werden.

Berichte und Dashboards bieten eine Übersicht, wo die Installation erfolgreich war und wo manuell nachgearbeitet werden muss.

Die gezielte, zeitversetzte Verteilung auf verschiedene Gruppen minimiert das Risiko, durch fehlerhafte Patches und Updates große Störungen zu verursachen.

Der Baustein Patchmanagement hilft dadurch, Schwachstellen schnell und effektiv zu schließen und Risiken zeitnah zu minimieren.

Remote Management

Die Einheitlichkeit der Konfigurationen auf Basis der Baseline Policies und deren regelmäßige Prüfung auf Wirksamkeit sind ein Schlüsselbaustein zur IT Sicherheit. Das schnelle Schließen der gefundenen Schwachstellen durch eine zügige und automatische Verteilung von Updates ein weiterer.

Die integrierte Inventarisierung der Geräte gibt einen Überblick über die eingesetzten Modelle, den Garantiestatus und zahlreiche Systemdetails.

Unsere Remote Management Lösung zur zentralen Verwaltung von Systemen mit den Komponenten Konfigurationsmanagement, Patchmanagement, Softwareverteilung, Fernwartung und Reporting hilft, die Herausforderung unabhängig vom Standort der Geräte zeitsparend und zuverlässig zu meistern.

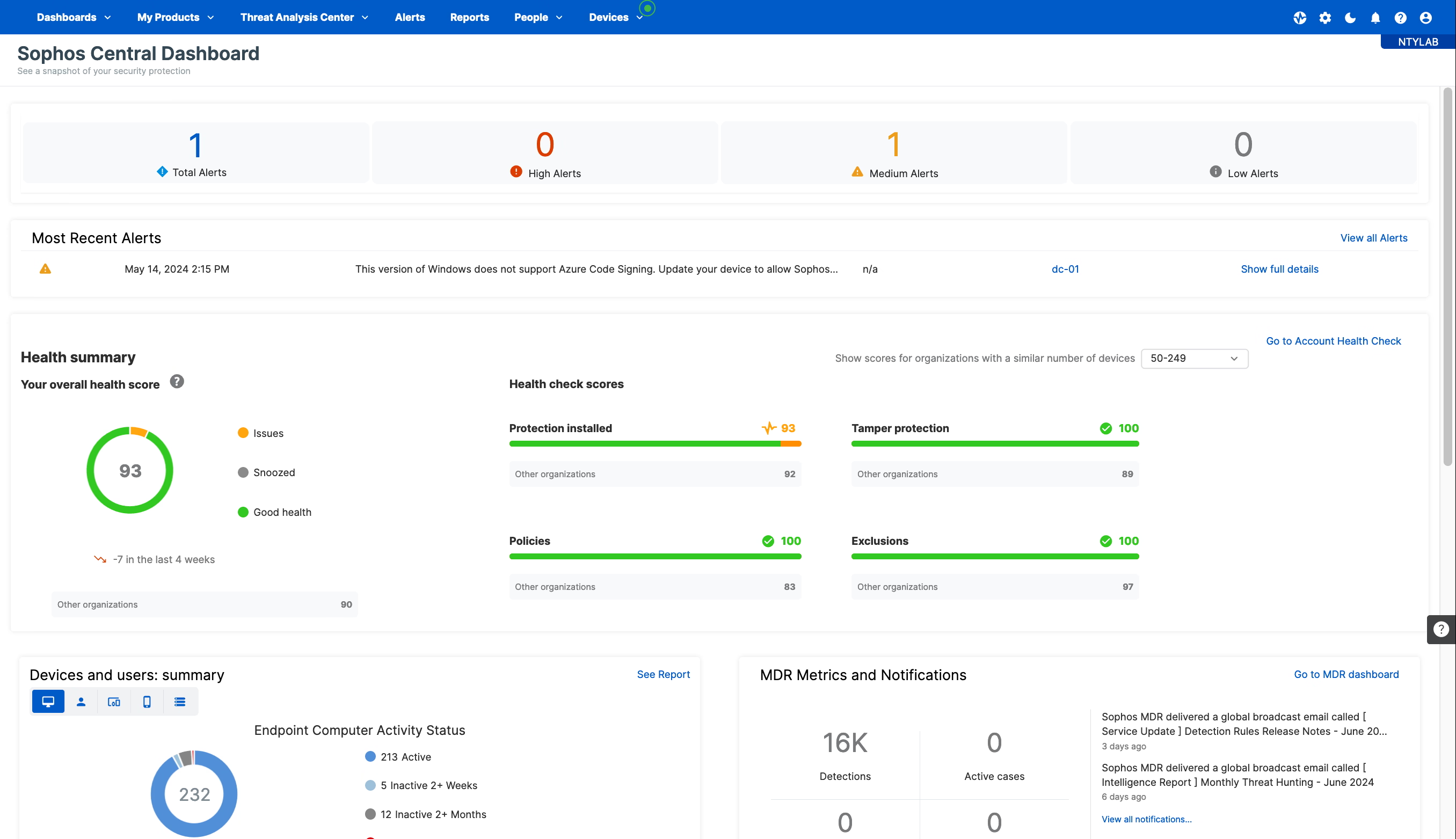

Endpoint Security

Deine Endgeräte sind oft das erste Ziel von Angriffen. Unser Modul Endpoint Security schützt Deine Geräte umfassend vor Schadcode und Ransomware, kontrolliert Webinhalte auf sicherheitsrelevante Aspekte und zur Durchsetzung der Nutzungsvereinbarung und reglementiert USB Geräte, um unautorisierte Zugriffe und Datenabflüsse zu verhindern.

Dabei spielt es keine Rolle, wo sich ein Gerät gerade aufhält - Schutz und Richtlinien sind im Unternehmensnetz und außerhalb wie im Home Office oder auf Reisen gleichermassen gewährleistet.

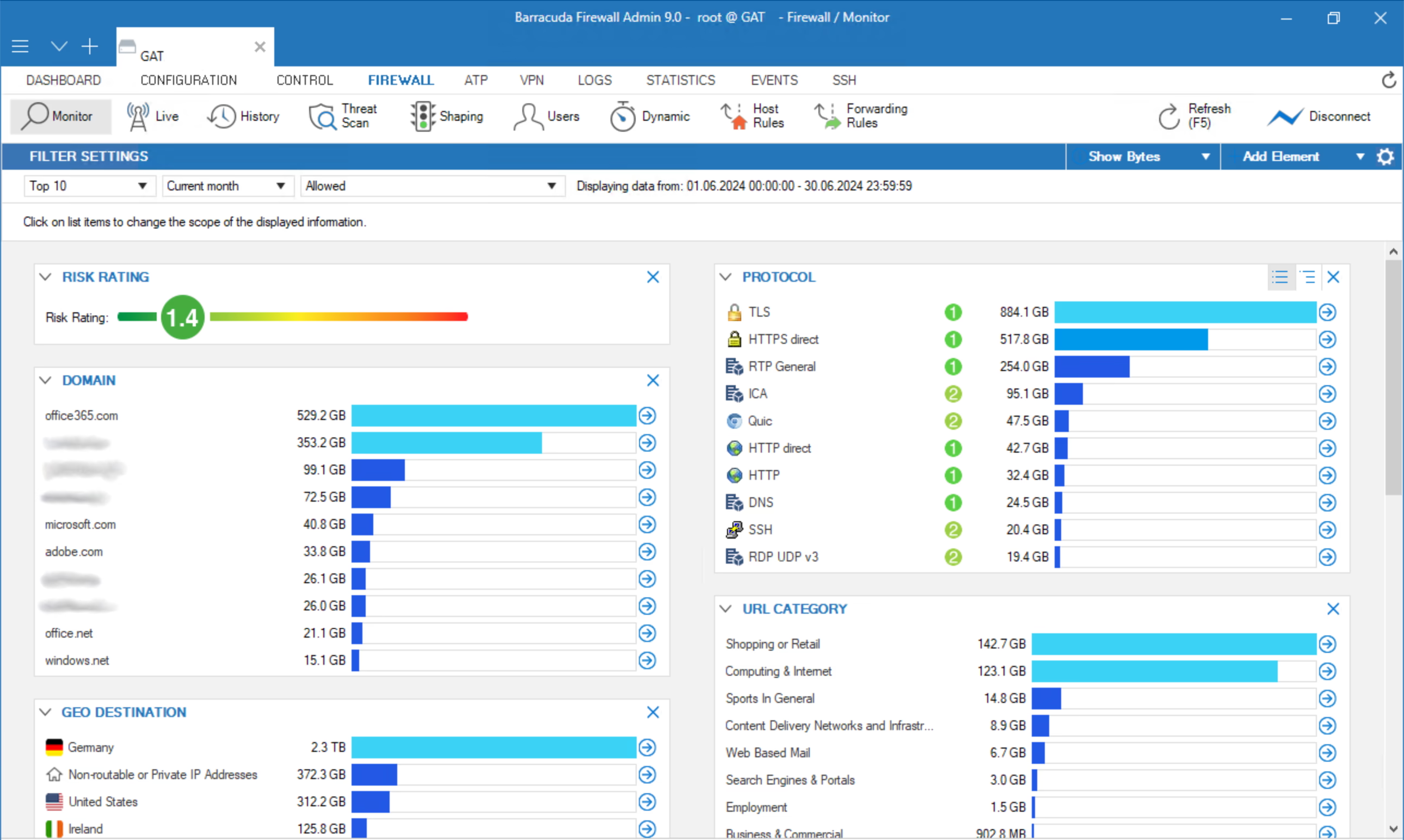

Firewall & Network Security

Durch den Einsatz von Firewalls, Netzwerksegmentierung und sicherer WLAN Konzepte schützen wir Dein Netzwerk gegen unbefugte Zugriffe und gewährleisten eine sichere Kommunikation innerhalb Deines Unternehmens. Das betrifft neben der klassischen Büroumgebung auch durch die stark zunehmende Vernetzung die Infrastuktur für Produktionsanlagen und Regelungstechnik (OT Netze).

Das innere Netzwerk endet immer häufiger nicht an der Gebäudemauer, sondern erweitert sich durch hybride Infrastruktur in Public Cloud Umgebungen wie Microsft Azure und Amazon AWS. Unsere Lösungen bieten daher nahtlose Integrationen für hybride Umgebunden, die Firewallfunktionen stehen überall einheitlich zur Verfügung.

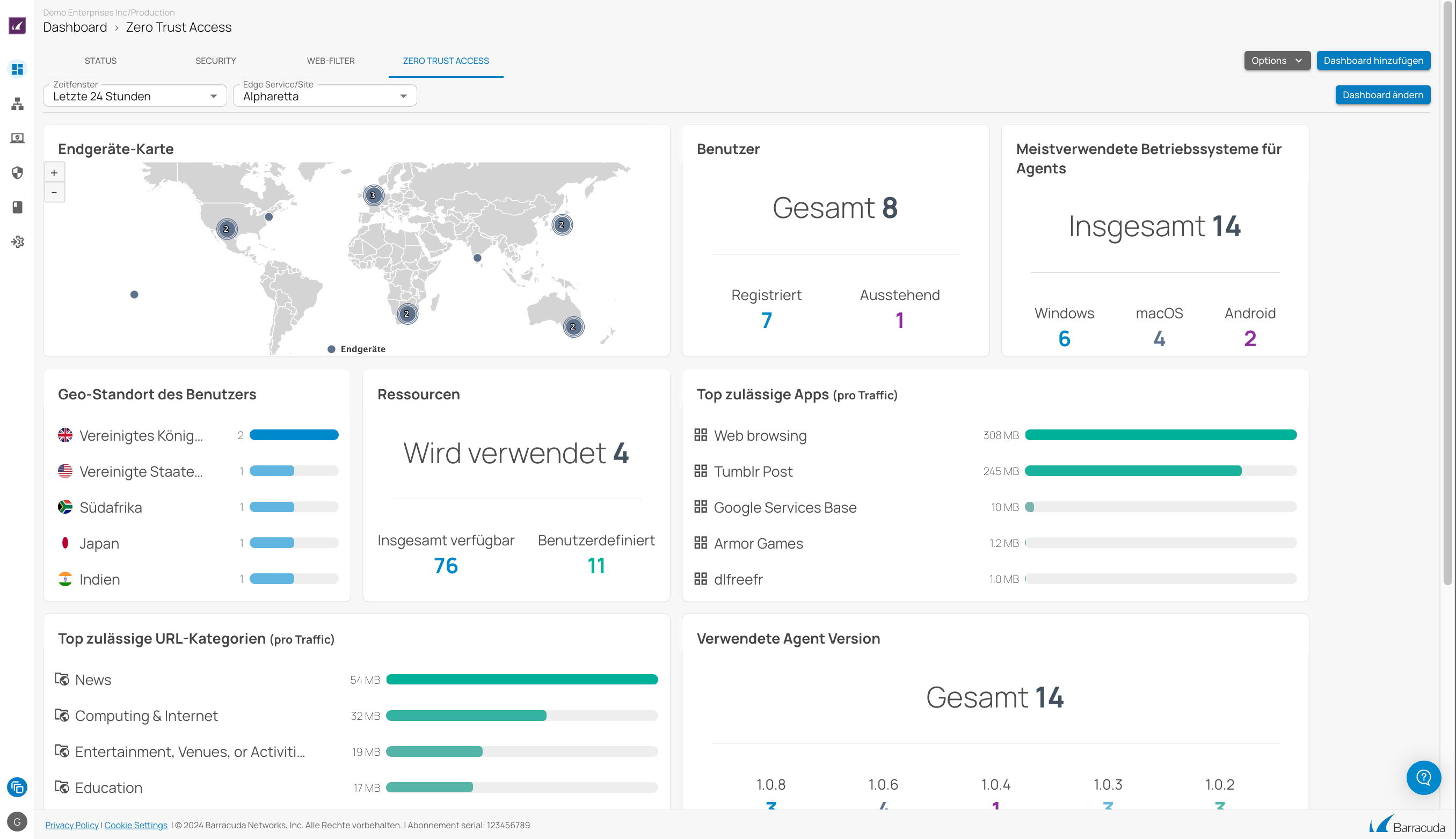

Remote Access & Zero Trust

Unternehmensgeräte werden auch außerhalb Deines internen Netzwerks eingesetzt, z.B. im Home Office. Freelancer und Dienstleister nutzen eigene Endgeräte in Projekten. Deine Mitarbeiter nutzen im Pandemiefall private Endgeräte, um kurzfristig und ungeplant von zu Hause arbeiten zu können. Deine Anwendungen laufen auf Systemen im eigenen Haus, werden jedoch immer mehr um Anwendungen in den verschiedenen Public Clouds ergänzt.

Kurz: die klare Trennung früherer Zeiten zwischen sicherem Innennetz und dem unsicheren Rest verschwimmt.

Das Zero Trust Konzept geht davon aus, dass niemand uneingeschränkt vertrauenswürdig ist und beregelt die Zugriffe statt nach "innen und außen" durch die Fragen nach Wer? Womit? In welchem Zustand? Auf welche Daten und Anwendungen?

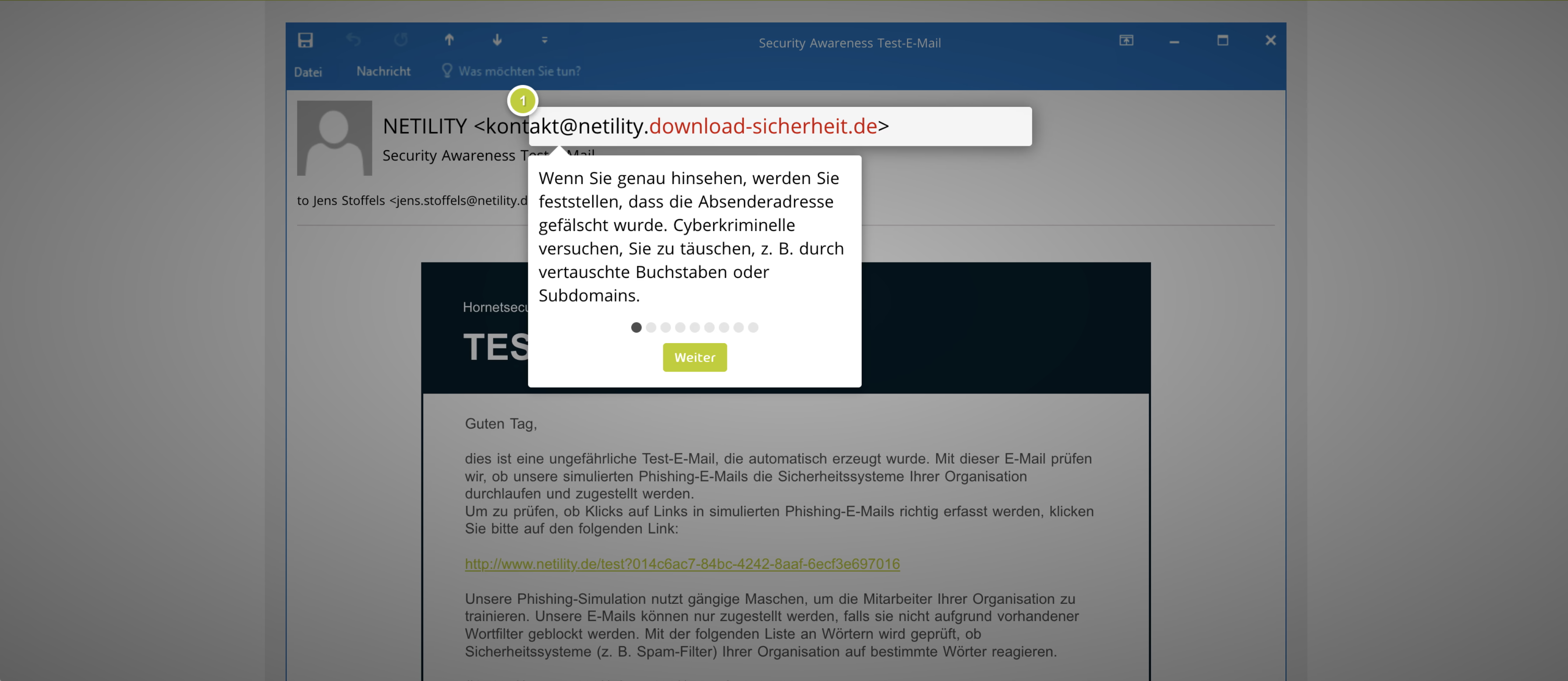

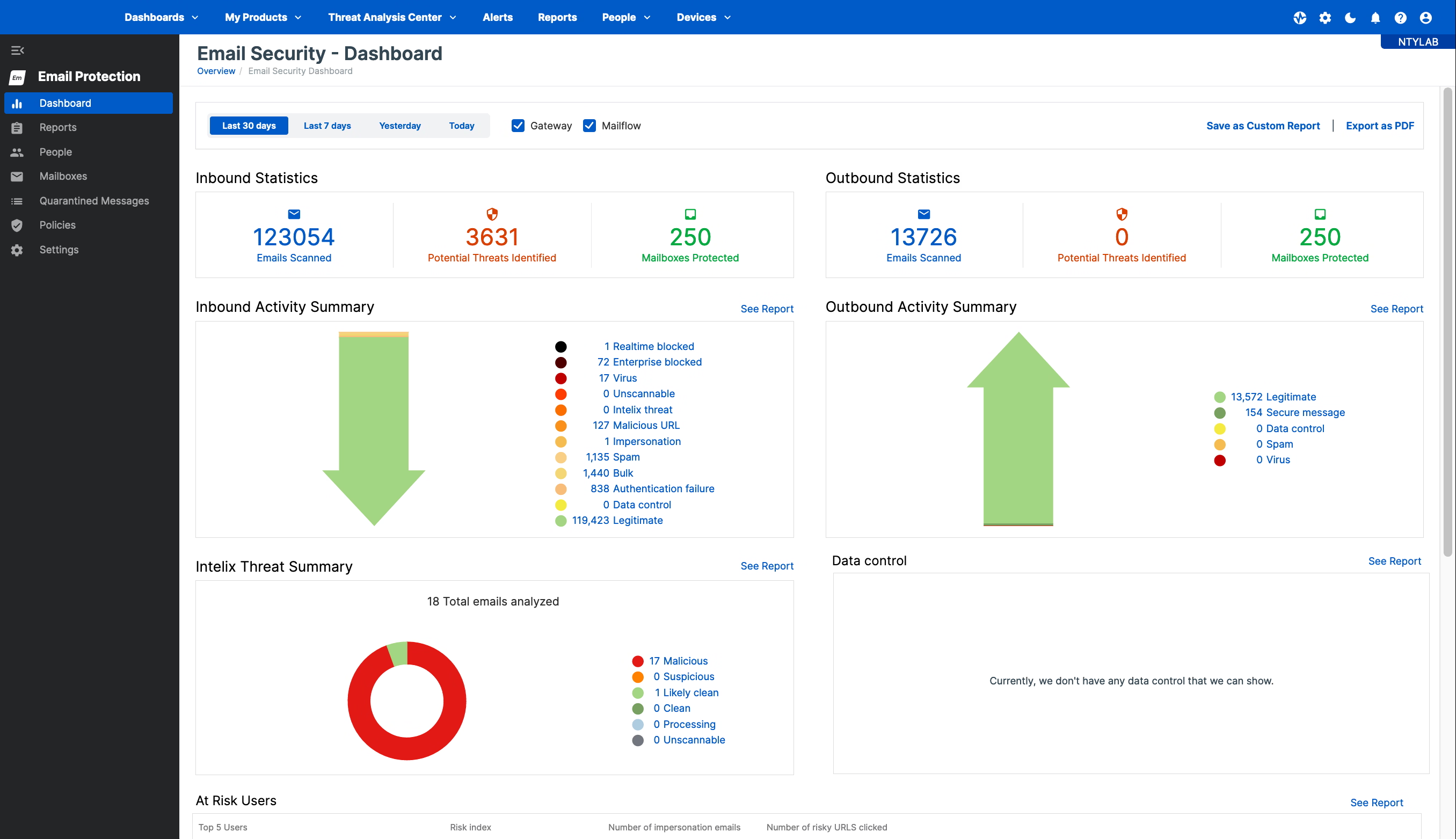

Email Security

Emails als tägliches Kommunikationsmedium mit vielfältigen Inhalten benötigen als das am häufigsten für schädliche Aktionen genutzte Einfallstor besonderes Augenmerk.

Unsere Emailsicherheitslösung prüft ein- und ausgehende Nachrichten umfassend und schützt Dein Unternehmen vor Phishing, Spam und anderen Bedrohungen. Verschlüsslungsvereinbarungen mit Kommunikationspartnern werden mit Hilfe von TLS und S/MIME zuverlässig und automatisch eingehalten.

Deine Mitarbeiter erhalten Hilfestellungen in Form von Warnhinweisen, wenn Emails nicht aus vertrauenswürdigen Quellen stammen oder zweifelhafte Inhalte haben, die auf Grund der Richtlinien trotzdem zugestellt werden sollen. Andere, besonders riskante Inhalte werden zunächst in Quarantäne gestellt um eine erweiterte Prüfung zu gewährleisten.

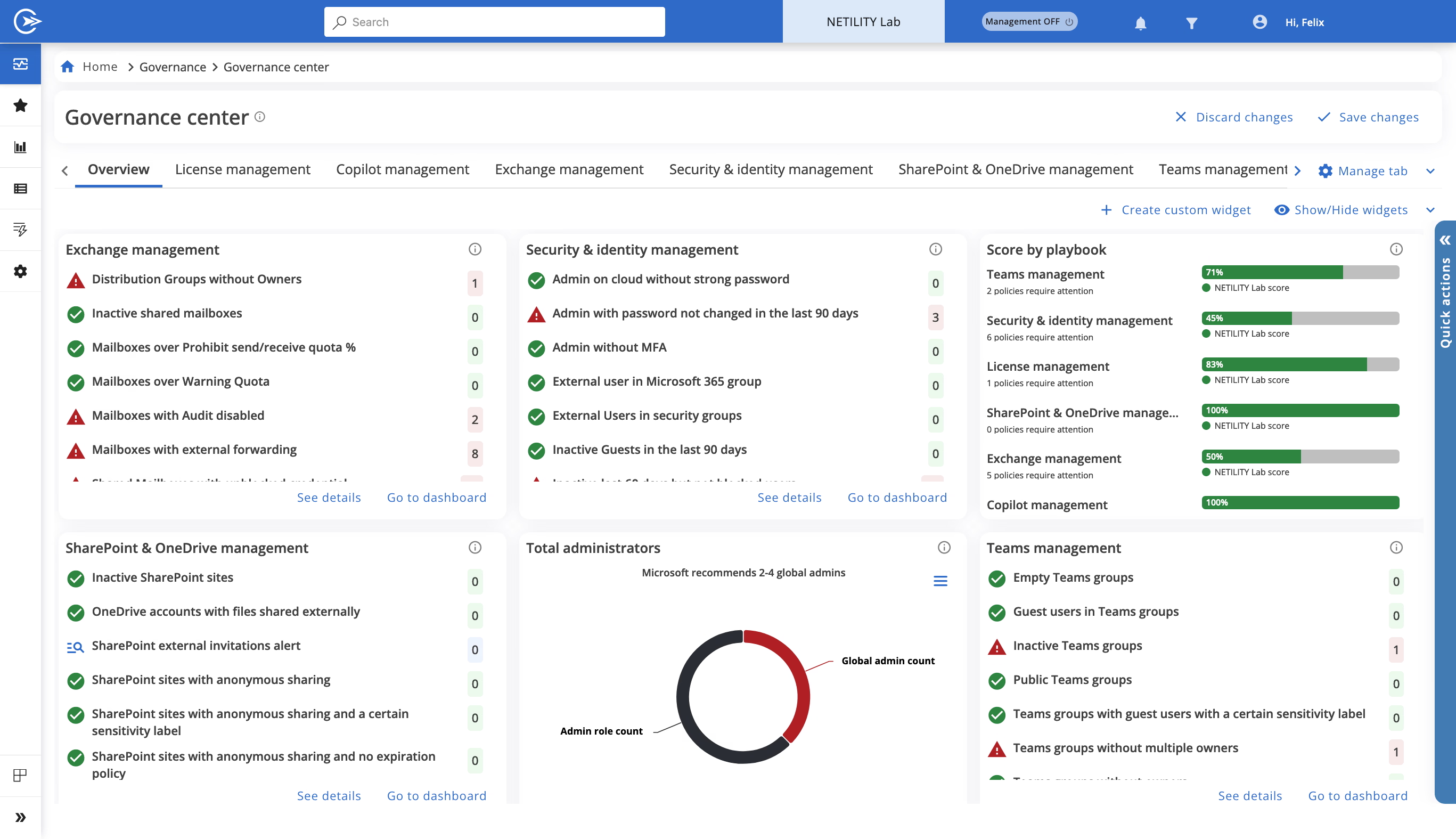

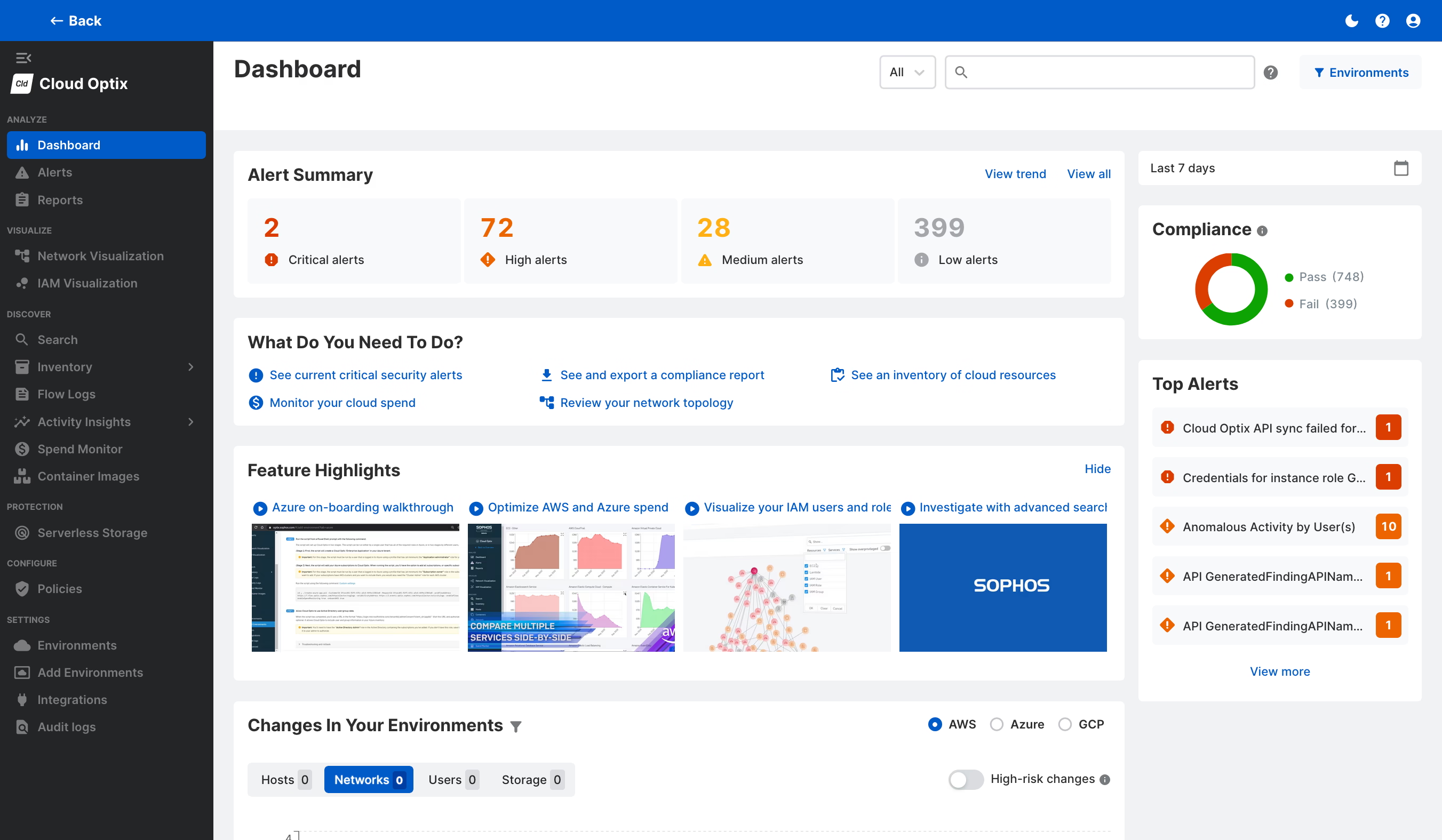

Cloud Security

Die Sicherheit der Microsoft 365 Anwendungen wie Exchange Online, Teams und OneDrive kann über die Konfiguration der Richtlinien und eine anschließende regelmäßige Prüfung gegen die definierten Baseline Policies umgesetzt werden.

Aber wie kann der Überblick über all die Alarmmeldungen und Konfigurationen gelingen, wenn Systeme und Anwendungen auf verschiedenste Public Cloud Umgebungen von Microsoft Azure, Amazon AWS und Google GCP verteilt sind?

Mit dem Cloud Security Modul werden Cloud-übergreifenden Übersichten erzeugt, Alarme zusammengeführt und zentral ausgewertet.

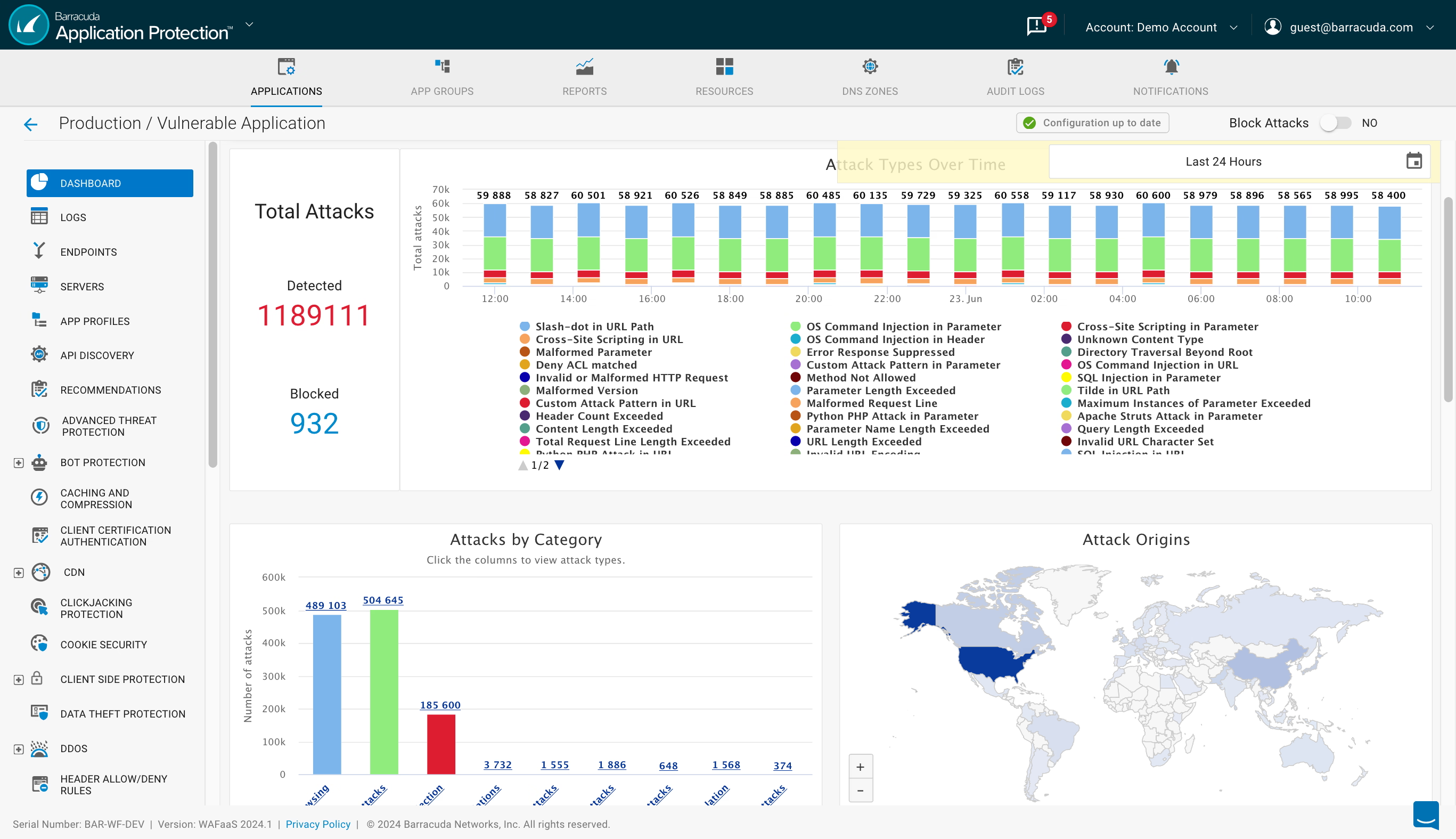

Web Application Security

Web Application Security ist immer dann wichtig, wenn Du eigene Webanwendungen betreibst und um Internet verfügbar machst.

Interaktive Webanwendungen und Zugriffsmöglichkeiten über Programmierschnittstellen (APIs) bieten viele komfortable Funktionen, sind aber auch anfällig für Sicherheitsrisiken. Das können Funktionen sein, die missbräuchlich auf eine Art genutzt werden, wie es vom Entwicklungsteam nicht vorhergesehen und entsprechend mit einem Filter oder einer Fehlerbehandlung wurde. Und es können Schwachstellen in den verwendeten Produkte wie Webserver oder Datenbankserver sein, die dann ausgenutzt werden können.

Die Web Application Security stellt sich vor Deine Webanwendungen und prüft an Hand umfangreicher Regeln, ob eine Anfrage an Webseite oder API legitim ist. Nur dann wird diese an Deinen Webserver weitergeleitet, alles andere wird ausgefiltert.